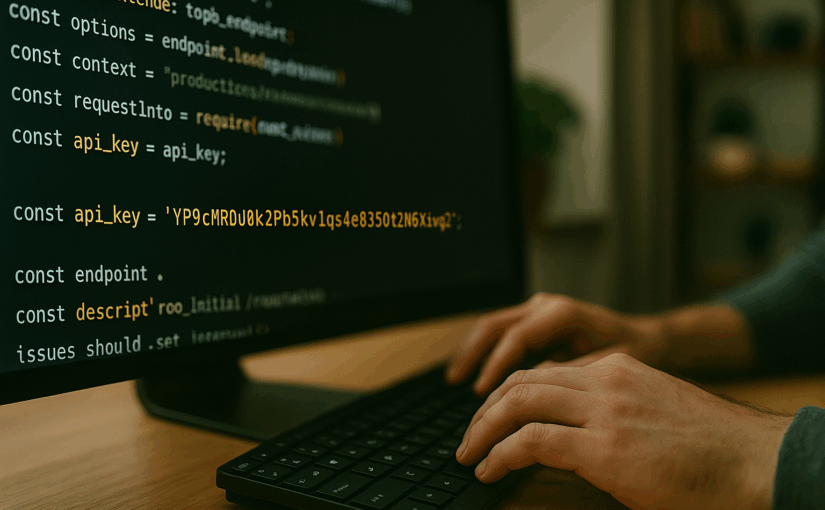

在開發 API 整合時,驗證方式是核心考量。我最近在使用 n8n 時發現,超過一半的 API 節點採用靜態 API Key,例如 Grok、ChatGPT、DeepSeek 和 Cloudflare 的 API。相較於動態的 OAuth2 驗證,靜態 API Key 似乎主導了現代 API 生態。這篇文章將探討這些 API 的驗證方式、靜態 API Key 流行的原因,以及科技巨頭為何偏好這種模式。

1. ChatGPT、xAI、DeepSeek 和 Cloudflare 的 API 驗證

讓我們先看看這些熱門 API 的驗證機制,確認它們是否使用靜態 API Key:

結論:這些 API 都使用靜態 API Key,長期有效,無需像 OAuth2 的 Access Token 那樣定期刷新。

2. 為什麼靜態 API Key 成為主流?

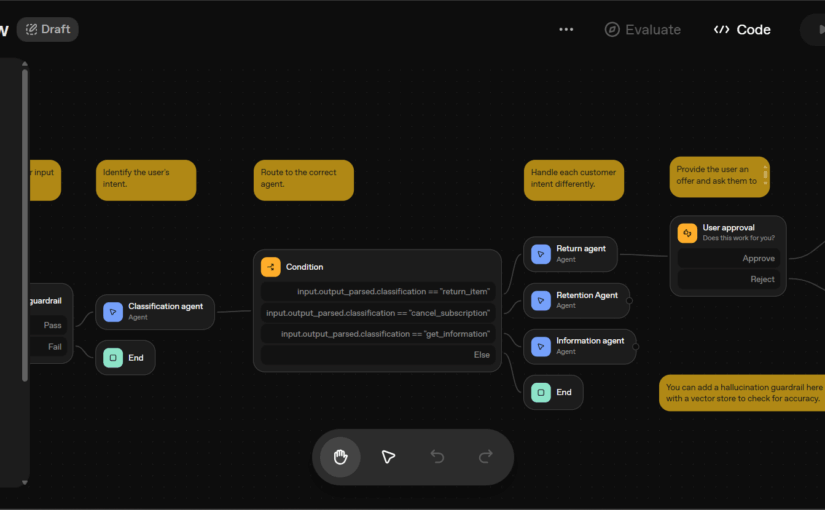

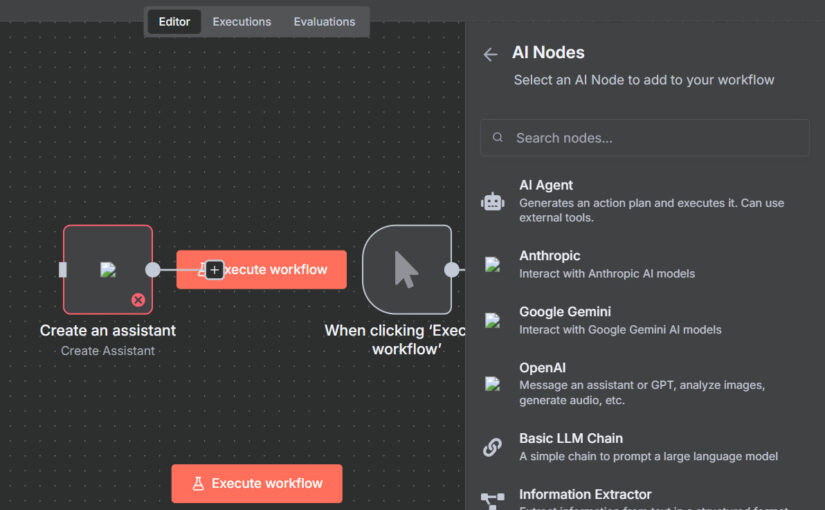

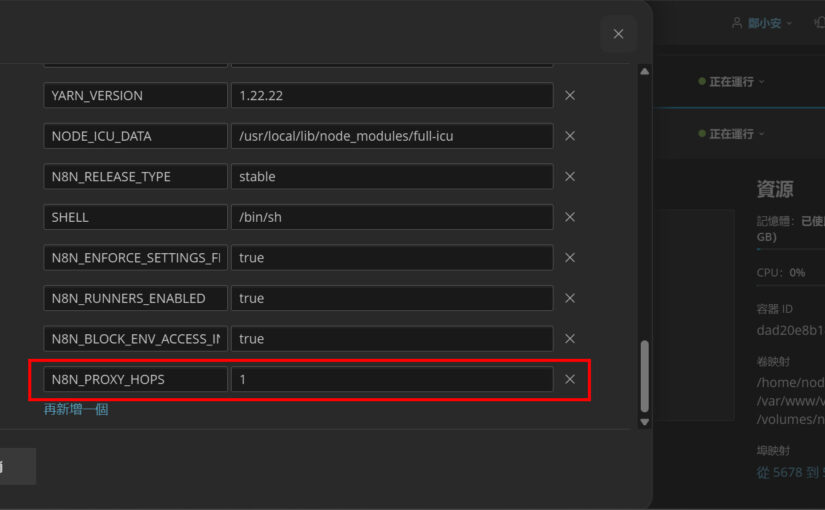

在 n8n 中,超過一半的 API 節點使用靜態 API Key,這反映了當前 API 生態的趨勢。以下是靜態 API Key 流行的原因:

(1) 簡單性和開發者體驗

靜態 API Key 易於實作,開發者只需生成一個 key 並嵌入請求標頭即可。相比之下,OAuth2 需要處理授權碼、token 刷新等複雜流程。對於 n8n 的 DeepSeek 節點,只需輸入 API Key 就能快速配置,極大降低學習成本。

(2) 適合機器對機器(M2M)通訊

Grok、ChatGPT 和 DeepSeek 的 API 主要用於後端或自動化場景,無需用戶授權。靜態 API Key 在這些機器對機器(M2M)通訊中簡單高效,而 OAuth2 更適合需要用戶數據的場景(如 Gmail API)。

(3) 歷史和生態系統慣性

靜態 API Key 是早期 API 驗證的標準(如 AWS API),成為業界慣例。n8n 等自動化平台廣泛支援靜態 API Key,強化了其普及性。

(4) 成本與複雜性權衡

靜態 API Key 的伺服器端驗證簡單,降低 API 提供者的運算成本。對於 DeepSeek 等低成本 API(每 1K token 僅 $0.0008),這有助於保持價格競爭力。開發者也因無需實作複雜的 token 管理而受益。

(5) 安全性的可接受性

雖然靜態 API Key 長期有效可能有洩露風險,但現代實踐已緩解問題:

這些措施讓靜態 API Key 在大多數場景下足夠安全,無需 OAuth2 的複雜性。

3. 科技巨頭的考量

OpenAI、Cloudflare 和 xAI 等巨頭絕對研究過動態驗證(如 OAuth2),但為何選擇靜態 API Key?

Cloudflare 的 API Token 提供了細粒度權限,顯示巨頭正在探索進階驗證,但靜態 API Key 仍因其普遍接受度而主導。

4. 靜態 API Key 的局限性與未來趨勢

靜態 API Key 有以下局限性,可能推動未來變革:

未來趨勢包括:

5. 從 n8n 看 API 生態

n8n 中超過一半的 API 節點使用靜態 API Key,反映了自動化平台對簡單整合的需求。新興 API(如 DeepSeek、Grok)偏好靜態 API Key,以快速吸引開發者。n8n 的社群節點也因簡單性而選擇這種模式。這顯示靜態 API Key 在當前 API 生態中的主導地位,但隨著安全需求提升,動態驗證可能逐漸普及。

結論

靜態 API Key 因其簡單性、M2M 場景的適用性以及歷史慣性,成為 Grok、ChatGPT、DeepSeek 和 Cloudflare 等 API 的首選。n8n 的節點生態進一步強化了這一趨勢。雖然科技巨頭研究過動態驗證,但靜態 API Key 的便利性和市場需求使其主導當前生態。未來,混合模型和身份驗證可能帶來更安全且簡單的方案,為 API 驗證開啟新篇章。

參考資料

[……]

閱讀更多